Veröffentlicht am: 24. Juli 2025

7 Minuten Lesezeit

Warum Organisationen bei der Software Supply Chain Security kämpfen

Der erste Teil dieser Serie behandelt die wichtigsten Herausforderungen, praktische Lösungsansätze und aktuelle Trends wie KI – Wissen, das jedes Entwicklungsteam braucht.

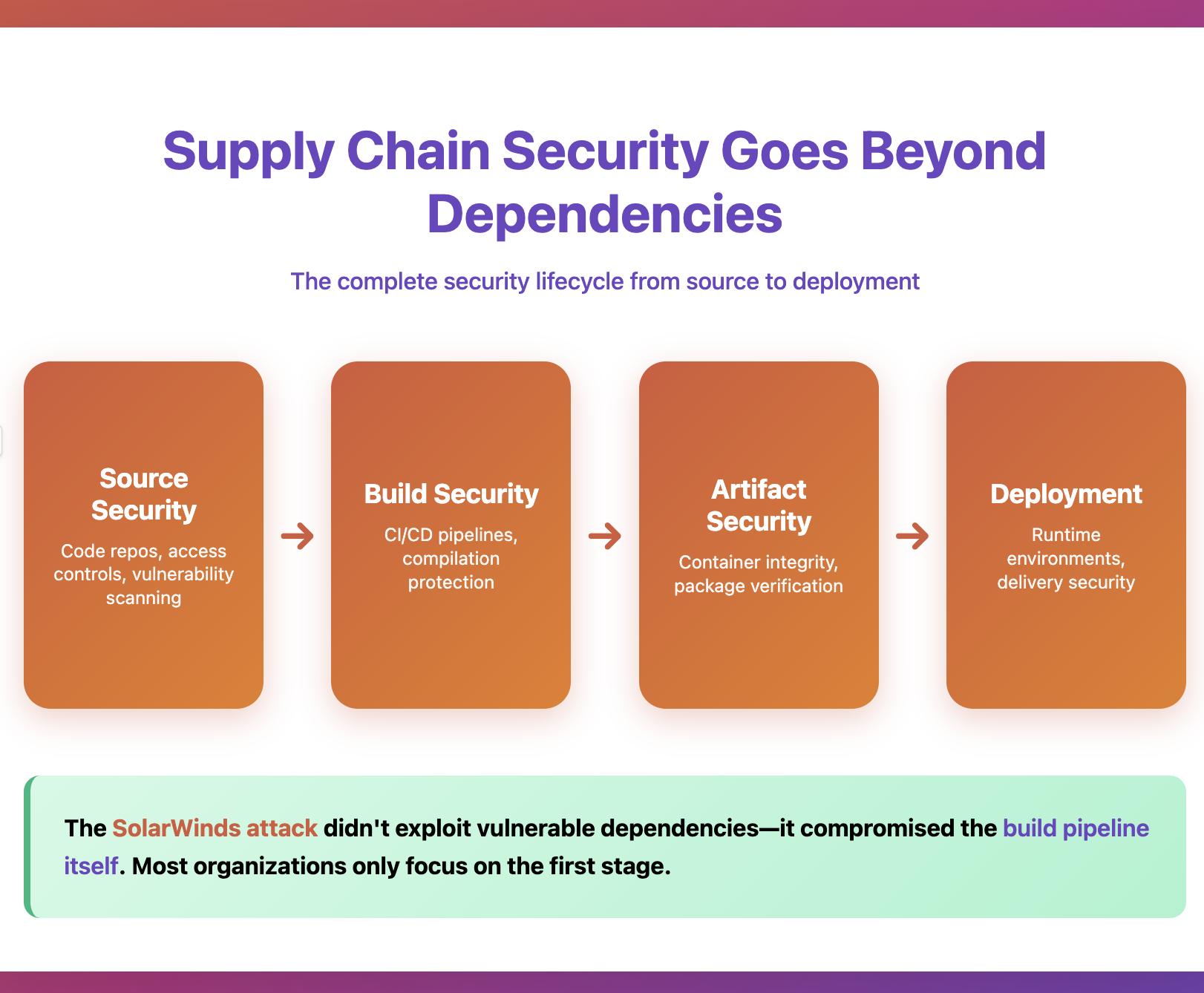

Wenn du die meisten Entwicklungsteams nach Supply Chain Security fragst, konzentrieren sich ihre Antworten auf Schwachstellenscans oder Abhängigkeitsmanagement. Diese Bereiche sind zwar wichtige Komponenten, stellen aber eine gefährlich eingeschränkte Sichtweise auf eine viel komplexere Herausforderung dar.

Software-Supply-Chain-Sicherheit beschränkt sich nicht nur auf das Scannen von Abhängigkeiten. Sie umfasst den gesamten Prozess von der Code-Entwicklung bis zur Produktionsbereitstellung, einschließlich:

- Quellsicherheit: Schutz von Code-Repositorys, Verwaltung von Mitwirkenden-Zugriff, Sicherstellung der Code-Integrität

- Build-Sicherheit: Sichere Build-Umgebungen, Verhinderung von Manipulationen während der Kompilierung und Paketierung

- Artefakt-Sicherheit: Sicherstellung der Integrität von Containern, Paketen und Bereitstellungsartefakten

- Bereitstellungssicherheit: Sicherung der Liefermechanismen und Laufzeitumgebungen

- Tool-Sicherheit: Härtung der Entwicklungstools und Plattformen selbst

Die "Kette" in Supply Chain Security bezieht sich auf diese miteinander verbundene Reihe von Schritten. Eine Schwachstelle an irgendeiner Stelle in der Kette kann den gesamten Software-Lieferprozess kompromittieren.

Der SolarWinds-Angriff von 2020 veranschaulicht dies perfekt. In einem der größten Supply-Chain-Angriffe der Geschichte kompromittierten staatlich geförderte Angreifer die Build-Pipeline von SolarWinds' Orion-Netzwerkverwaltungssoftware. Anstatt eine anfällige Abhängigkeit auszunutzen oder die fertige Anwendung zu hacken, injizierten sie bösartigen Code während des Kompilierungsprozesses selbst.

Das Ergebnis war verheerend: Mehr als 18.000 Organisationen, einschließlich mehrerer US-Regierungsbehörden, installierten unwissentlich Software mit Hintertüren durch normale Updates. Der Quellcode war sauber, die fertige Anwendung erschien legitim. Doch der Build-Prozess war kompromittiert worden. Dieser Angriff blieb monatelang unentdeckt und zeigte, wie Supply-Chain-Schwachstellen traditionelle Sicherheitsmaßnahmen umgehen können.

Häufige Missverständnisse, die Organisationen verwundbar machen

Trotz des wachsenden Bewusstseins für Supply-Chain-Bedrohungen bleiben viele Organisationen anfällig, weil sie grundlegenden Missverständnissen über Software-Supply-Chain-Sicherheit unterliegen. Diese Missverständnisse schaffen gefährliche Sicherheitslücken:

- Denken, dass Software Supply Chain Security gleich Abhängigkeitsscanning ist

- Sich nur auf Open-Source-Komponenten konzentrieren und proprietäre Code-Risiken ignorieren

- Glauben, dass Code-Signierung allein ausreichenden Schutz bietet

- Annehmen, dass sichere Codierungspraktiken Supply-Chain-Risiken eliminieren

- Es als Problem des Sicherheitsteams behandeln statt als Herausforderung des Entwicklungsworkflows

Wie KI das Spiel verändert

Während Organisationen noch mit traditionellen Herausforderungen der Software-Supply-Chain-Sicherheit kämpfen, führt künstliche Intelligenz (KI) völlig neue Angriffsvektoren ein und verstärkt bestehende auf beispiellose Weise.

KI-gestützte Angriffe: Ausgefeilter, skalierbarer

Angreifer nutzen KI, um die Schwachstellenentdeckung zu automatisieren, überzeugende Social-Engineering-Angriffe gegen Entwickler zu generieren und öffentliche Codebasen systematisch auf Schwächen zu analysieren. Was früher manuelle Arbeit erforderte, lässt sich jetzt in großem Maßstab durchführen – mit Präzision.

Die KI-Entwicklungs-Supply-Chain führt neue Risiken ein

KI gestaltet den gesamten Entwicklungslebenszyklus neu, führt aber auch erhebliche Sicherheitslücken ein:

- Modell-Supply-Chain-Angriffe: Vortrainierte Modelle von Quellen wie Hugging Face oder GitHub können Hintertüren oder vergiftete Trainingsdaten enthalten.

- Unsicherer KI-generierter Code: Entwickler(innen), die KI-Coding-Assistenten verwenden, könnten unwissentlich verwundbare Muster oder unsichere Abhängigkeiten einführen.

- Kompromittierte KI-Toolchains: Die Infrastruktur zum Trainieren, Bereitstellen und Verwalten von KI-Modellen schafft eine neue Angriffsoberfläche.

- Automatisierte Aufklärung: KI ermöglicht es Angreifern, ganze Ökosysteme zu scannen, um hochwertige Supply-Chain-Ziele zu identifizieren.

- Schatten-KI und nicht genehmigte Tools: Entwickler(innen) könnten externe KI-Tools integrieren, die nicht überprüft wurden.

Das Ergebnis? KI führt nicht nur neue Schwachstellen ein, sie verstärkt auch das Ausmaß und die Auswirkungen bestehender Schwachstellen. Organisationen können sich nicht länger auf schrittweise Verbesserungen verlassen. Die Bedrohungslandschaft entwickelt sich schneller, als sich aktuelle Sicherheitspraktiken anpassen können.

Warum die meisten Organisationen immer noch kämpfen

Selbst Organisationen, die Supply-Chain-Sicherheit verstehen, scheitern oft daran, effektiv zu handeln. Die Statistiken zeigen ein beunruhigendes Muster: Bewusstsein ohne entsprechende Verhaltensänderung.

Als Colonial Pipeline 2021 Hackern 4,4 Millionen Dollar zahlte, um den Betrieb wiederherzustellen, oder als 18.000 Organisationen dem SolarWinds-Angriff zum Opfer fielen, war die Botschaft klar: Supply-Chain-Schwachstellen können kritische Infrastruktur lahmlegen und sensible Daten in beispiellosem Ausmaß kompromittieren.

Dennoch machen die meisten Organisationen trotz dieses Bewusstseins weiter wie gewohnt. Die eigentliche Frage ist nicht, ob sich Organisationen um Supply-Chain-Sicherheit sorgen – sondern warum sich diese Sorge nicht in effektiven Schutz umsetzt.

Die Antwort liegt in vier kritischen Barrieren, die effektives Handeln verhindern:

1. Die falsche Sparsamkeitsmentalität

Organisationen konzentrieren sich manchmal auf die Kosten, anstatt zu fragen: "Was ist der effektivste Ansatz?" Dieses kostenorientierte Denken schafft teure Folgeprobleme.

2. Die Realität des Fachkräftemangels

Mit durchschnittlich 4 Sicherheitsfachleuten pro 100 Entwickler(innen) laut BSIMM-Forschung und 90% der Organisationen, die kritische Cybersicherheits-Qualifikationslücken melden laut ISC2, sind traditionelle Ansätze mathematisch unmöglich zu skalieren.

3. Fehlausgerichtete organisatorische Anreize

Entwickler-OKRs konzentrieren sich auf Feature-Geschwindigkeit, während Sicherheitsteams andere Ergebnisse messen. Wenn die Prioritäten der Geschäftsleitung die Markteinführungsgeschwindigkeit über die Sicherheitslage stellen, wird Reibung unvermeidlich.

4. Tool-Komplexitätsüberlastung

Das durchschnittliche Unternehmen nutzt 45 Cybersicherheitstools, wobei 40% der Sicherheitswarnungen Fehlalarme sind und muss durchschnittlich 19 Tools für jeden Vorfall koordinieren.

Diese Barrieren schaffen einen Teufelskreis: Organisationen erkennen die Bedrohung, investieren in Sicherheitslösungen, setzen sie aber so um, dass sie nicht die gewünschten Ergebnisse erzielen.

Der wahre Preis der Supply-Chain-Unsicherheit

Supply-Chain-Angriffe schaffen Risiken und Kosten, die weit über die anfängliche Behebung hinausgehen. Das Verständnis dieser versteckten Multiplikatoren hilft zu erklären, warum Prävention nicht nur vorzuziehen ist – sie ist essentiell für die Geschäftskontinuität.

Zeit wird zum Feind

- Durchschnittliche Zeit zur Identifizierung und Eindämmung einer Supply-Chain-Verletzung: 277 Tage

- Zeitraum zum Wiederaufbau des Kundenvertrauens: 2-3+ Jahre

- Entwicklungsstunden, die von der Produktentwicklung zur Sicherheitsbehebung umgeleitet werden

Reputationsschäden summieren sich

Wenn Angreifer deine Supply Chain kompromittieren, stehlen sie nicht nur Daten – sie untergraben das Fundament des Kundenvertrauens. Kundenabwanderungsraten steigen typischerweise um 33% nach einem Verstoß, während Partnerbeziehungen kostspielige Rezertifizierungsprozesse erfordern. Die Wettbewerbsposition leidet, da Interessenten Alternativen wählen, die als "sicherer" wahrgenommen werden.

Die regulatorische Realität schlägt zu

Die Regulierungslandschaft hat sich grundlegend verändert. DSGVO-Strafen betragen jetzt durchschnittlich über 50 Millionen Dollar für erhebliche Datenverstöße. Der neue Cyber Resilience Act der EU verlangt Supply-Chain-Transparenz. US-Bundesauftragnehmer müssen Software-Stücklisten (SBOMs) für alle Softwarekäufe bereitstellen – eine Anforderung, die sich schnell auf die Beschaffung im privaten Sektor ausbreitet.

Betriebsstörungen multiplizieren sich

Über die direkten Kosten hinaus schaffen Supply-Chain-Angriffe betriebliches Chaos: Plattformausfälle während der Angriffsbehebung, Notfall-Sicherheitsaudits über ganze Technologie-Stacks und Rechtskosten aus Kundenklagen und behördlichen Untersuchungen.

Was an aktuellen Ansätzen falsch ist

Die meisten Organisationen verwechseln Sicherheitsaktivität mit Sicherheitswirkung. Sie setzen Scanner ein, generieren lange Berichte und jagen Teams durch manuelle Nachfassaktionen hinterher. Aber diese Bemühungen gehen oft nach hinten los – und schaffen mehr Probleme, als sie lösen.

Massives Scannen vs. effektiver Schutz

Unternehmen generieren über 10.000 Sicherheitswarnungen pro Monat, wobei die aktivsten etwa 150.000 Ereignisse pro Tag generieren. Aber 63% davon sind Fehlalarme oder unwichtiges Rauschen. Sicherheitsteams sind überfordert und werden zu Engpässen statt zu Befähigern.

Der Zusammenbruch der Zusammenarbeit

Die sichersten Organisationen haben nicht die meisten Tools; sie haben die stärkste DevSecOps-Zusammenarbeit. Aber die meisten aktuellen Setups machen dies schwieriger, indem sie Workflows über inkompatible Tools aufteilen, Entwicklern keine Sicherheitsergebnisse in ihrer Umgebung zeigen und keine gemeinsame Sichtbarkeit auf Risiko und geschäftliche Auswirkungen bieten.

Der Weg nach vorn

Das Verständnis dieser Herausforderungen ist der erste Schritt zum Aufbau effektiver Supply-Chain-Sicherheit. Die Organisationen, die erfolgreich sind, fügen nicht nur mehr Sicherheitstools hinzu, sie überdenken grundlegend, wie Sicherheit in Entwicklungsworkflows integriert wird. Sie überprüfen auch End-to-End-Software-Lieferworkflows, um Prozesse zu vereinfachen, Tools zu reduzieren und die Zusammenarbeit zu verbessern.

Bei GitLab haben wir gesehen, wie integrierte DevSecOps-Plattformen diese Herausforderungen angehen können, indem sie Sicherheit direkt in den Entwicklungsworkflow bringen. In unserem nächsten Artikel dieser Serie werden wir untersuchen, wie führende Organisationen ihren Ansatz zur Supply-Chain-Sicherheit durch entwicklerfreundliche Lösungen, KI-gestützte Automatisierung und Plattformen transformieren, die Sicherheit zu einem natürlichen Teil der Entwicklung großartiger Software machen.

Erfahre mehr über GitLabs Software Supply Chain Security-Funktionen.